Configuración para el acceso directo al servicio de directorio

Configuración para el acceso directo al servicio de directorio |

|

|

Vea cómo configurar y ejecutar el proceso de sincronización de usuarios usando el modo de comunicación directa:

1.Para incluir una nueva configuración de dominio, acceda a SE Suite, al componente SE Configuración

2.En la sección General

Identificador del dominio: Informe el identificador del dominio para la conexión con el servidor LDAP.

String de conexión: Informe la string de conexión con el servidor LDAP. "ldap://<hostname>:<port>", recordando que el valor estándar para el puerto de conexión con Active Directory de Microsoft es 389. Por ejemplo: ldap://contoso.local:389 Tipo de conexión: Seleccione cual servicio de directorio LDAP será utilizado: ▪Active Directory: Active Directory es una implementación de servicio de directorio en el protocolo LDAP que almacena información sobre objetos en red de computadoras y proporciona esa información a usuarios y administradores de esta red. Es un software de Microsoft utilizado en entornos Windows, presentes en Active directory. ▪OpenLDAP: OpenLDAP es un software libre de código abierto que implementa el protocolo LDAP. Es un servicio de directorio basado en el estándar X.500. OpenLDAP es independiente del sistema operativo. Varias distribuciones Linux incluyen el paquete de OpenLDAP. El software también está disponible en los sistemas operativos: BSD, AIX, HP-UX, Mac OS X, Solaris, Microsoft Windows (2000, XP, 2003, 2008, Vista, Windows 7 y Windows 8) y z/OS. Seguridad SSL: Marque esta opción para que se utilice el protocolo de seguridad SSL al acceder al sistema. El protocolo SSL provee la privacidad y la integridad de datos entre dos aplicaciones que se comunican por internet. Esto ocurre por intermedio de la autenticación de las partes involucradas y el cifrado de los datos transmitidos entre las partes. Además, este protocolo ayuda a prevenir que intermediarios entre los dos extremos de las comunicaciones obtengan acceso indebido o falsifiquen los datos que se están transmitiendo. Usuario: Informe el nombre del usuario para conexión con el servidor LDAP. Por ejemplo: "Synchonization User". El nombre del usuario es usado para efectuar la conexión con el servicio de directorio en los procesos de sincronización y simulación. Contraseña: Informe la contraseña para la autenticación del usuario cuando se conecte con el servidor LDAP.

3.En la sección General

Dirección del dominio: Informe la dirección del dominio para la conexión con el servidor LDAP. Puerto NTLMv2: Este puerto se utiliza para la autenticación de los usuarios vía NTLMv2. La prueba de conexión efectúa un intento de autenticación usando las credenciales (login y contraseña) que se proporcionan a continuación. Si no hay intención de utilizar este modo de autenticación, se puede ignorar. Login para prueba de conexión NTLMv2: Informe el login del usuario para conectarse al servidor LDAP. Por ejemplo: "user.synch@contoso.local". Este login será utilizado para probar la conexión con el servicio de directorio.

4.En la sección General

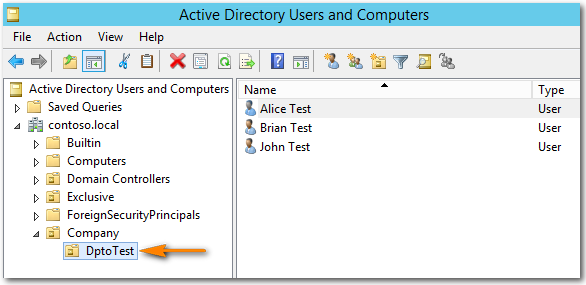

Para visualizar la estructura de directorios/usuarios contenida en el servicio de directorio, se recomienda la utilización de herramientas externas, como "Active Directory Users and Computer" o "Apache Directory Studio". Consulte la sección Ejemplos de filtros LDAP para conectarse a un servicio de directorio, para obtener más ejemplos de filtros y directorios.

Ejemplo de presentación de Active Directory Users and Computer

En este momento, es posible validar la información ejecutando una prueba de conexión; para eso, haga clic en el botón

5.Una vez hecho esto, guarde las configuraciones realizadas. Enseguida, acceda a la sección General

Para sincronizar solo los datos de usuario, no marque las opciones "Área y función", "Grupo de acceso" y "Grupo". Sin embargo, no será posible hacer el login en el sistema sin esta información.

El campo Atributo para la primera sincronización es utilizado para vincular un usuario ya existente a un dominio. Cuando sea devuelto un registro con un valor igual al del servicio de directorio, el usuario interno será vinculado automáticamente al dominio, pasando a autenticar con las credenciales mantenidas por el servicio. Se recomienda utilizar el campo "Matrícula" como atributo para la primera sincronización, por tratarse de un campo que tiene valor único para cada usuario, sin embargo, pueden ser configurados otros campos, como "Login", "E-mail" o "Nombre".

6.Enseguida, llene los campos de la sección Notificación

7.Utilice la sección Sincronización

Usuario: ▪Identificador en el controlador de dominio: Informe el atributo del servidor LDAP que debe ser usado como identificador del usuario, o sea, al importar los datos, el atributo seleccionado en este campo será grabado en la base como el identificador del usuario. ▪Nombre: Informe el atributo del servidor LDAP que debe ser usado como nombre del usuario, o sea, al importar los datos, el atributo seleccionado en este campo será grabado en la base como el nombre del usuario. ▪Login: Informe el atributo del servidor LDAP que debe ser usado como login del usuario, o sea, al importar los datos, el atributo seleccionado en este campo será grabado en la base como el login del usuario. ▪E-mail: Informe el atributo del servidor LDAP que debe ser usado como e-mail del usuario, o sea, al importar los datos, el atributo seleccionado en este campo será grabado en la base como el e-mail del usuario. ▪Matrícula: Informe el atributo del servidor LDAP que debe ser usado como matrícula del usuario, o sea, al importar los datos, el atributo seleccionado en este campo será grabado en la base como la matrícula del usuario.

Líder: ▪Sincronizar líder: Marque esta opción para activar la sincronización del vínculo de líder de los usuarios del sistema con la información configurada en LDAP. De forma predeterminada, el sistema utiliza el campo "manager" que viene del servicio de directorio, para identificar el líder y montar la jerarquía organizativa, comparando con el campo "distinguishedName" de cada registro devuelto en la consulta (estos dos atributos pueden ser personalizados). Para que el vínculo ocurra, es necesario que tanto el usuario como su líder sean listados en la consulta hecha utilizando el filtro y directorio informados. Por lo tanto, se debe ajustar la búsqueda para cumplir con este requisito, o habilitar la opción "Ignorar errores de líder no encontrado" si desea habilitar esta función. ▪Atributo identificador del líder (opcional): Usado para tomar el identificador de un usuario líder. De forma predeterminada, el sistema usa el atributo "distinguishedName", o "entryDN" si está usando el tipo de conexión OpenLDAP. ▪Atributo de relación (opcional): Indica el identificador del líder relacionado con los usuarios. De forma predeterminada, el sistema utiliza el atributo "manager". ▪No sincronizar líderes de usuarios con referencia circular: Considere tres usuarios: A, B y C. Los usuarios A y B son líderes uno del otro y C tiene como líder B. En este ejemplo, A y B no serían importados debido a una referencia circular, y C tampoco sería ya que su líder B no pudo ser importado. Al marcar esta opción, la referencia circular sería ignorada, importando solo A y B sin líder definido, pero manteniendo B como líder del usuario C, ya que este está fuera de la referencia circular. ▪Ignorar errores de líder no encontrado: Al utilizar esta opción, si la sincronización de líder está habilitada y el líder del usuario no está incluido en la lista de usuarios para la sincronización, no ocurrirá error y el usuario será importado normalmente.

Parámetros iniciales ▪Parámetros iniciales: Los parámetros iniciales solo serán utilizados cuando el usuario sea creado en SE Suite. Estos parámetros serán utilizados como estándares para todos los usuarios importados del servidor LDAP. O sea, las opciones Idioma, Usuario activo, Usuario bloqueado, Recibir noticias por e-mail interno, Permitir login simultáneo y Número máximo de conexiones serán usados solo en el primer acceso de nuevos usuarios, siendo así, no interfieren en usuarios ya registrados SE Suite.

8.En la sección Sincronización

Área: ▪Identificador del área: Informe el atributo del servidor LDAP que debe ser utilizado como identificador del área, o sea, al importar los datos, el atributo seleccionado en este campo será grabado en la base como identificador del área. ▪Nombre del área: Informe el atributo del servidor LDAP que se debe usar como nombre del área, es decir, al importar los datos, el atributo seleccionado en este campo será grabado en la base como nombre del área.

Parámetros iniciales ▪Área inactiva: Los parámetros iniciales solo serán utilizados cuando el área sea creada en SE Suite. Este parámetro será utilizado como estándar para todas las áreas importadas del servidor LDAP. ▪Función inactiva: Los parámetros iniciales solo serán utilizados cuando la función sea creada en SE Suite. Este parámetro es utilizado como estándar para todas las funciones importadas del servidor LDAP.

Función ▪Identificador de la función: Informe el atributo del servidor LDAP que debe ser utilizado como identificador de la función, o sea, al importar los datos, el atributo seleccionado en este campo será grabado en la base como identificador de la función. ▪Nombre de la función: Informe el atributo del servidor LDAP que deberá ser utilizado como nombre de la función, o sea, al importar los datos, el atributo seleccionado en este campo será grabado como el nombre de la función.

Nuevas áreas sincronizadas ▪Grupo de acceso estándar: Grupo de acceso estándar para nuevas áreas sincronizadas

9.En la sección Sincronización

10. En la sección Sincronización

Grupo ▪Identificador del grupo: Seleccione el atributo del servidor LDAP que debe ser usado como identificador del grupo, o sea, al importar los datos, el atributo seleccionado en este campo será grabado en la base como identificador del grupo. ▪Nombre del grupo: Informe el atributo del servidor LDAP que debe ser usado como nombre del grupo, o sea, al importar los datos, el atributo seleccionado en este campo será grabado en la base como el nombre del grupo.

11. Guarde las configuraciones realizadas hasta ahora y cierre la pantalla.

12. En la pantalla Autenticación (CM008), accione el botón

13.

14. A partir de este momento, es posible ejecutar la sincronización y hacer el seguimiento del proceso. Cada sincronización genera un registro en el historial de sincronizaciones de usuarios y grupos (si está habilitado), posibilitando ver el status actual y el número de registros procesados. Para hacer el seguimiento y acompañar la sincronización actual haga clic en el botón

15. En la sección Historial de sincronización de usuario, el sistema deja disponible para consulta, los últimos 10 registros de sincronización.

La sincronización puede tener el siguiente status: "Ejecutando", "Ejecutando con errores", "Cargando información de AD", "Cargando usuarios de SE Suite", "Comparando usuarios de SE Suite con los usuarios de AD", "Calculando los permisos de los usuarios", "Finalizado" y "Finalizada con errores".

El status "Calculando los permisos de los usuarios" indica que nuevos usuarios están siendo agregados y el sistema está creando la estructura de permisos de acceso para ellos. Esta etapa puede tardar dependiendo del número de nuevos usuarios. El progreso del procesamiento de los permisos de los usuarios puede ser acompañado en la columna "Con permiso". Los status que acusan errores se refieren a los usuarios con falta de información, formatos no válidos o información contradictoria y el motivo del error puede ser visualizado en los detalles de la importación.

Para visualizar los detalles de la importación (usuarios con error, actualizados, importados y deshabilitados), seleccione el registro deseado y haga un clic en el botón

16. La sección Historial de sincronización de grupo, es similar a la sección "Historial de sincronización de usuario", que difieren de los detalles presentados. En esta sección serán presentados los grupos con errores, actualizados, importados y deshabilitados.

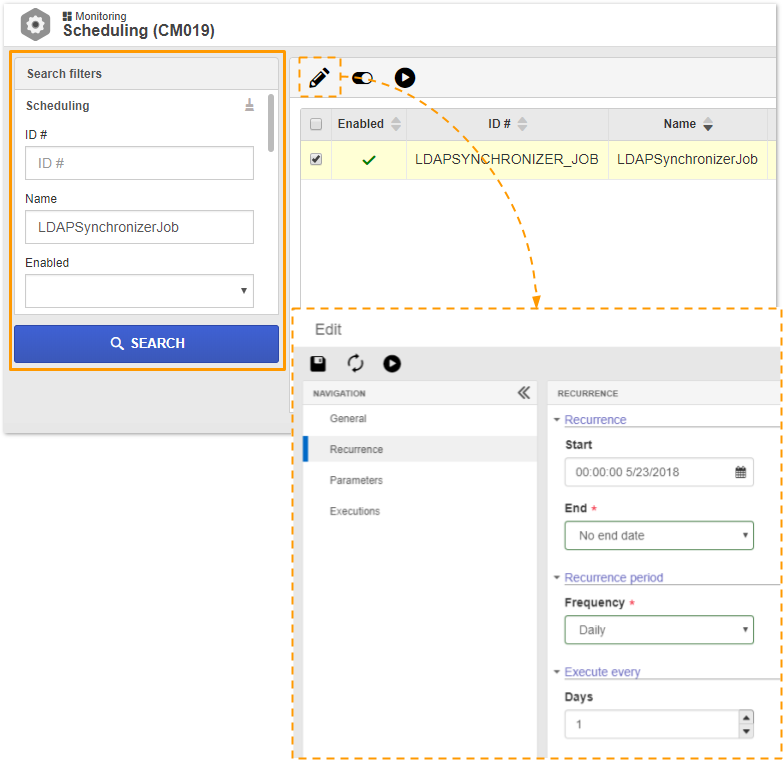

17. Habilitando la programación de la sincronización, el proceso será ejecutado diariamente a la medianoche de manera intermitente. La recurrencia puede ser modificada accediendo al menú Monitoreo

Modificación de la recurrencia de la programación

18. Hay una configuración en SE Suite que permite realizar la autenticación a través de SAML para los usuarios que no están vinculados a un dominio. Esa configuración es "Habilitar autenticación integrada para usuarios no sincronizados" y está ubicada en la pantalla Configuración

Esa configuración fue creada para situaciones en las que no hay una sincronización de usuarios vía LDAP o SCIM con SE Suite, pero se necesita autenticar a los usuarios registrados manualmente en SE Suite con alguna plataforma que utiliza SAML (Azure, Okta, entre otras).

En esos casos, se debe habilitar la configuración "Habilitar autenticación integrada para usuarios no sincronizados" y configurar SAML en SE Suite a través de la pantalla Configuración

Cuando la configuración "Habilitar autenticación integrada para usuarios no sincronizados" no esté habilitada:

▪Los registros de usuarios no aprovisionados a través de LDAP o SCIM quedan abiertos en SE Suite para realizar el cambio manual, incluida la contraseña de acceso. ▪Los usuarios pueden efectuar la autenticación integrada vía SAML (si SAML está configurado en Configuración ▪El login vía Autenticación Integrada autenticará con la contraseña que está registrada para el usuario en la plataforma que utiliza SAML (Azure, Okta, entre otras), y el login con usuario y contraseña (sin autenticación integrada) autenticará con la contraseña y el login del usuario registrado en SE Suite. ▪La Autenticación Integrada en la pantalla de login de SE Suite tiene prioridad, es decir, si los campos "Usuario" y "Contraseña" se ingresan en la pantalla de login de SE Suite, y se acciona el botón “Autenticación Integrada”, los valores informados en ambos campos serán ignorados. |