Configuração para acesso direto ao serviço de diretório

Configuração para acesso direto ao serviço de diretório |

|

|

Veja como configurar e executar o processo de sincronização de usuários usando o modo de comunicação direta:

1.Para incluir uma nova configuração de domínio, acesse no SE Suite, o componente SE Configuração

2.Na seção Geral

Identificador do domínio: Informe o identificador do domínio para conexão com o servidor LDAP.

String de conexão: Informe a string de conexão com o servidor LDAP. "ldap://<hostname>:<port>", lembrando que o valor padrão para a porta de conexão com o Active Directory da Microsoft é 389. Por exemplo: ldap://contoso.local:389 Tipo de conexão: Selecione qual serviço de diretório LDAP será utilizado: ▪Active Directory: O Active Directory é uma implementação de serviço de diretório no protocolo LDAP que armazena informações sobre objetos em rede de computadores e disponibiliza essas informações a usuários e administradores desta rede. É um software da Microsoft utilizado em ambientes Windows, presentes no Active directory. ▪OpenLDAP: O OpenLDAP é um software livre de código aberto que implementa o protocolo LDAP. Ele é um serviço de diretório baseado no padrão X.500. O OpenLDAP é independente do sistema operacional. Várias distribuições Linux incluem o pacote do OpenLDAP. O software também está disponível nos sistemas operacionais: BSD, AIX, HP-UX, Mac OS X, Solaris, Microsoft Windows (2000, XP, 2003, 2008, Vista, Windows 7 e Windows 8) e z/OS. Segurança SSL: Marque esta opção para seja utilizado o protocolo de segurança SSL ao acessar o sistema. O protocolo SSL provê a privacidade e a integridade de dados entre duas aplicações que se comunicam pela internet. Isso ocorre por intermédio da autenticação das partes envolvidas e da cifragem dos dados transmitidos entre as partes. Ainda, esse protocolo ajuda a prevenir que intermediários entre as duas extremidades das comunicações obtenham acesso indevido ou falsifiquem os dados que estão sendo transmitidos. Usuário: Informe o nome do usuário para conexão com o servidor LDAP. Por exemplo: "Synchonization User". O nome do usuário é usado para efetuar a conexão com o serviço de diretório nos processos de sincronização e simulação. Senha: Informe a senha par autenticação do usuário ao efetuar a conexão com o servidor LDAP.

3.Na seção Geral

Endereço do domínio: Informe o endereço do domínio para conexão com o servidor LDAP. Porta NTLMv2: Esta porta é utilizada para a autenticação dos usuários via NTLMv2. O teste de conexão efetua uma tentativa de autenticação usando as credenciais (login e senha) fornecidas logo abaixo. Caso não haja o intuito de usar este modo de autenticação, ele poderá ser ignorado. Login para teste de conexão NTLMv2: Informe o login do usuário para conexão com o servidor LDAP. Por exemplo: "user.synch@contoso.local". Este login será usado para testar a conexão com o serviço de diretório.

4.Na seção Geral

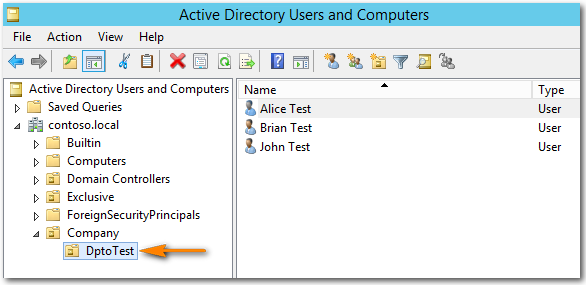

Para visualizar a estrutura de diretórios/usuários contida no serviço de diretório, é recomendada a utilização de ferramentas externas, como o "Active Directory Users and Computer" ou "Apache Directory Studio". Consulte a seção Exemplos de filtros LDAP para conexão em um serviço de diretório, para obter mais exemplos de filtros e diretórios.

Exemplo de apresentação do Active Directory Users and Computer

Neste momento, é possível validar as informações executando um teste de conexão; para isso, clique no botão

5.Feito isso, salve as configurações realizadas. Em seguida, acesse a seção Geral

Para sincronizar apenas os dados de usuário, não marque as opções "Área e função", "Grupo de acesso" e "Equipe". Porém, não será possível logar no sistema sem estas informações.

O campo Atributo para a primeira sincronização é utilizado para vincular um usuário já existente a um domínio. Quando for retornado um registro com um valor igual ao do serviço de diretório, o usuário interno será automaticamente vinculado ao domínio, passando a autenticar com as credenciais mantidas pelo serviço. É recomendado utilizar o campo "Matrícula" como atributo para a primeira sincronização, por se tratar de um campo que tem valor único para cada usuário, porém, podem ser configurados outros campos, como "Login", "E-mail" ou "Nome".

6.Em seguida, preencha os campos da seção Notificação

7.Utilize a seção Sincronização

Usuário: ▪Identificador no controlador de domínio: Informe o atributo do servidor LDAP que deve ser usado como identificador do usuário, ou seja, ao importar os dados, o atributo selecionado neste campo será gravado na base como o identificador do usuário. ▪Nome: Informe o atributo do servidor LDAP que deve ser usado como nome do usuário, ou seja, ao importar os dados, o atributo selecionado neste campo será gravado na base como o nome do usuário. ▪Login: Informe o atributo do servidor LDAP que deve ser usado como login do usuário, ou seja, ao importar os dados, o atributo selecionado neste campo será gravado na base como o login do usuário. ▪E-mail: Informe o atributo do servidor LDAP que deve ser usado como e-mail do usuário, ou seja, ao importar os dados, o atributo selecionado neste campo será gravado na base como o e-mail do usuário. ▪Matrícula: Informe o atributo do servidor LDAP que deve ser usado como matrícula do usuário, ou seja, ao importar os dados, o atributo selecionado neste campo será gravado na base como a matrícula do usuário.

Líder: ▪Sincronizar líder: Marque esta opção para ativar a sincronização do vínculo de líder dos usuários do sistema com as informações configuradas no LDAP. Por padrão, o sistema utiliza o campo "manager" vindo do serviço de diretório, para identificar o líder e montar a hierarquia organizacional, comparando com o campo "distinguishedName" de cada registro retornado na consulta (estes dois atributos podem ser personalizados). Para que o vínculo ocorra, é necessário que tanto o usuário como seu líder sejam listados na consulta feita utilizando o filtro e diretório informados. Portanto, deve-se ajustar a busca para atender a este requisito ou habilitar a opção "Ignorar erros de líder não encontrado", caso queira habilitar esta função. ▪Atributo identificador do líder (opcional): Usado para pegar o identificador de um usuário líder. Por padrão, o sistema usa o atributo "distinguishedName", ou "entryDN" caso esteja usando o tipo de conexão OpenLDAP. ▪Atributo de relacionamento (opcional): Indica o identificador do líder relacionado com os usuários. Por padrão, o sistema usa o atributo "manager". ▪Não sincronizar líderes de usuários com referência circular: Considere três usuários: A, B e C. Os usuários A e B são líderes um do outro e C tem como líder B. Neste exemplo, A e B não seriam importados devido a uma referência circular, e C também não seria, pois o seu líder B não pôde ser importado. Ao marcar esta opção, a referência circular seria ignorada, importando apenas A e B sem líder definido, mas mantendo o B como líder do usuário C, pois este está fora da referência circular. ▪Ignorar erros de líder não encontrado: Ao utilizar esta opção, caso a sincronização de líder esteja habilitada e o líder do usuário não está contido na lista de usuários para sincronização, não ocorrerá erro e o usuário será importado normalmente.

Parâmetros iniciais: ▪Parâmetros iniciais: Os parâmetros iniciais só serão utilizados quando o usuário for criado no SE Suite. Estes parâmetros serão utilizados como os padrões para todos os usuários importados do servidor LDAP. Ou seja, as opções Idioma, Usuário ativo, Usuário bloqueado, Receber notícias por e-mail interno, Permitir login simultâneo e Número máximo de conexões serão usados apenas no primeiro acesso de novos usuários, sendo assim, não interferem em usuários já cadastrados no SE Suite.

8.Na seção Sincronização

Área: ▪Identificador da área: Informe o atributo do servidor LDAP que deve ser usado como identificador da área, ou seja, ao importar os dados, o atributo selecionado neste campo será gravado na base como identificador da área. ▪Nome da área: Informe o atributo do servidor LDAP que deve ser usado como nome da área, ou seja, ao importar os dados, o atributo selecionado neste campo será gravado na base como o nome da área.

Parâmetros iniciais: ▪Área inativa: Os parâmetros iniciais só serão utilizados quando a área for criada no SE Suite. Este parâmetro será utilizado como padrão para todas as áreas importadas do servidor LDAP. ▪Função inativa: Os parâmetros iniciais só serão utilizados quando a função for criada no SE Suite. Este parâmetro será utilizado como padrão para todas as funções importadas do servidor LDAP.

Função: ▪Identificador da função: Informe o atributo do servidor LDAP que deve ser usado como identificador da função, ou seja, ao importar os dados, o atributo selecionado neste campo será gravado na base como identificador da função. ▪Nome da função: Informe o atributo do servidor LDAP que deve ser usado como nome da função, ou seja, ao importar os dados, o atributo selecionado neste campo será gravado na base como o nome da função.

Novas áreas sincronizadas: ▪Grupo de acesso padrão: Grupo de acesso padrão para novas áreas sincronizadas

9.Na seção Sincronização

10. Na seção Sincronização

Equipe ▪Identificador da equipe: Selecione o atributo do servidor LDAP que deve ser usado como identificador da equipe, ou seja, ao importar os dados, o atributo selecionado neste campo será gravado na base como identificador da equipe. ▪Nome da equipe: Informe o atributo do servidor LDAP que deve ser usado como nome da equipe, ou seja, ao importar os dados, o atributo selecionado neste campo será gravado na base como o nome da equipe.

11. Salve as configurações realizadas até então e feche a tela.

12. Na tela Autenticação (CM008), acione o botão

13.

14. A partir desse momento, é possível executar a sincronização e acompanhar o processo. Cada sincronização gera um registro no histórico de sincronizações de usuários e equipes (caso estiver habilitado), possibilitando ver o status atual e o número de registros processados. Para acompanhar a sincronização atual clique no botão

15. Na seção Histórico de sincronização de usuário, o sistema disponibiliza para consulta, os últimos 10 registros de sincronização.

A sincronização pode ter os seguintes status: "Executando", "Executando com erros", "Carregando informações do AD", "Carregando usuários do SE Suite", "Comparando usuários do SE Suite com usuários do AD", "Calculando permissões dos usuários", "Finalizado" e "Finalizada com erros".

O status "Calculando permissões dos usuários" indica que novos usuários estão sendo adicionados e o sistema está criando a estrutura de permissões de acesso para eles. Esta etapa pode demorar dependendo do número de novos usuários. O andamento do processamento das permissões dos usuários pode ser acompanhado na coluna "Com permissão". Os status que acusam erros referem-se a usuários com falta de informações, formatos inválidos ou informações conflitantes, e o motivo do erro pode ser visto nos detalhes da importação.

Para visualizar os detalhes da importação (usuários com erro, atualizados, importados e desabilitados), selecione o registro desejado e clique no botão

16. A seção Histórico de sincronização de equipe é similar à seção "Histórico de sincronização de usuário", diferindo dos detalhes apresentados. Nesta seção serão apresentadas as equipes com erro, atualizadas, importadas e desabilitadas.

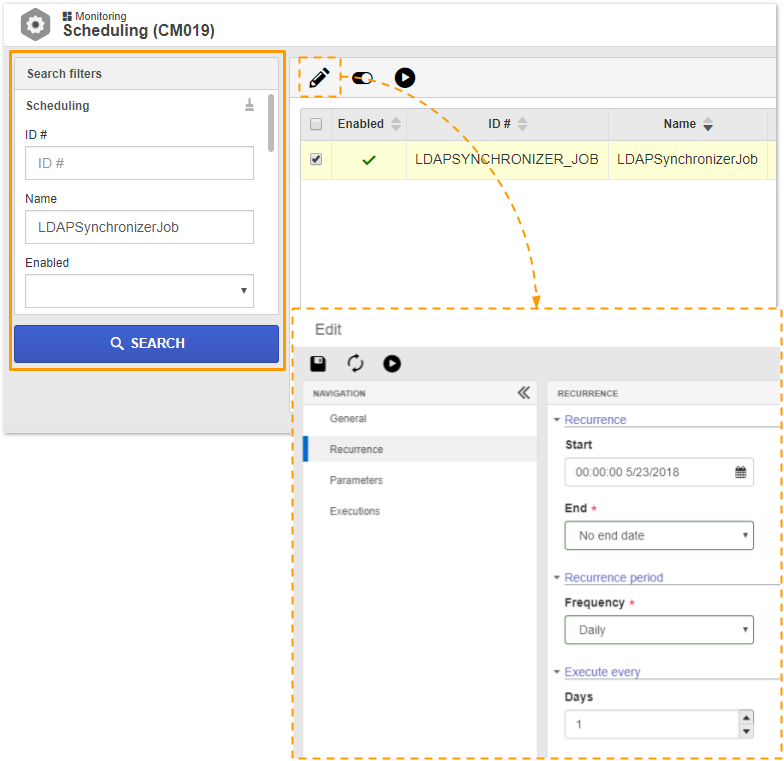

17. Habilitando o agendamento da sincronização, o processo será executado diariamente à meia-noite intermitentemente. A recorrência pode ser alterada acessando o menu Monitoramento

Alteração da recorrência do agendamento

18. Existe uma configuração no SE Suite que permite realizar a autenticação via SAML de usuários que não estão vinculados a um domínio. Esta configuração é Habilitar autenticação integrada para usuários não sincronizados e pode ser encontrada na tela Configuração

Esta configuração foi criada para situações em que não existe uma sincronização de usuários via LDAP ou SCIM com o SE Suite, mas existe a necessidade de autenticar os usuários cadastrados manualmente no SE Suite com alguma plataforma que utiliza SAML (Azure, Okta, entre outras).

Nestes casos, deve-se habilitar a configuração Habilitar autenticação integrada para usuários não sincronizados e efetuar a configuração do SAML no SE Suite através da tela Configuração

Quando a configuração Habilitar autenticação integrada para usuários não sincronizados estiver habilitada:

▪Os cadastros de usuários não provisionados via LDAP ou SCIM ficam abertos no SE Suite para alteração manual, inclusive a senha para acesso. ▪Os usuários podem efetuar a Autenticação Integrada via SAML (caso o SAML esteja configurado em Configuração ▪O login via Autenticação Integrada irá autenticar com a senha que está cadastrada para o usuário na plataforma que utiliza SAML (Azure, Okta, entre outras), e o login com usuário e senha (sem autenticação integrada) irá autenticar com a senha e o login do usuário cadastrado no SE Suite. ▪A Autenticação Integrada na tela de login do SE Suite tem prioridade, ou seja, caso se informem os campos “Usuário” e “Senha” na tela de login do SE Suite, e se acione o botão “Autenticação Integrada”, os valores informados em ambos os campos serão ignorados. |